第105期方班演武堂成功举办

2025年12月24日14:00-17:00,第105期方班演武堂在广州大学黄埔校区B2栋博信楼成功举办,绿盟班、海康班、天融信班、安天班、任子行班、启明星辰班和安恒班7个企业冠名教学班的企业导师,以及方班八期全体学生和网安学院部分老师参与了课堂教学。

本次演武堂课程分为七个教学班。绿盟班(1班)汇报的同学是陈梓铭、吴华昆,来自绿盟科技的马良为主点评老师;海康班(2班)的汇报同学是付翔、刘张裕,来自海康威视的李超豪为主点评老师;天融信班(3班)汇报的同学是焦雅琦、刘国庆,来自天融信的孙李坤为主点评老师;安天班(4班)的汇报同学是吴杰霖、吴俊霖,来自安天科技的沈长伟为主点评老师;任子行班(5班)的汇报同学是郭子晖、楚文龙,来自任子行的周邦链为主点评老师;启明星辰班(6班)的汇报同学是汤磊平、易子文,来自启明星辰的卞超轶为主点评老师;安恒班(7班)的汇报同学是黄宏昆、徐展,来自安恒信息技术的丁莹为主点评老师。

第一组

第一位报告人:【陈梓铭】

报告题目:【因果推断在网络安全领域中的应用】

点评老师的意见与建议:

1、这个DAG图构建后面可以进行自主修改吗?根据结果进行自动修改?

2、PPT做得挺好挺全面。

3、这个DAG图是有向图吗?

第二位报告人:【吴华昆】

报告题目:【深度神经网络软硬件协同设计与加速优化】

点评老师的意见与建议:

1、该同学对项目的技术性掌握的比较完整。

2、这个项目实验流程完整。跑了500多轮,效果还不错。

3、这个项目只做图像方面的,没有做其他方面的。

第二组

第一位报告人:【付翔】

报告题目:【CodeServer:云端的VS Code 开发环境】

点评老师的意见与建议:

1、研究汇报时间短且内容缺漏多,经营分析、代码讲解少,像申报奖项式汇报,原创性体现不足 。

2、未清晰说明工具应用场景及选择该场景的原因,汇报方式易让人觉得只是打通功能,业务场景不明。

3、PPT内容不丰富,项目核心架构应整理成逻辑图,置于第二部分基础架构,清晰展示构建、实现过程。

4、代码分析及源代码部分应后移,详细说明代码流程、步骤及输出结果,明确具体应用场景。

第二位报告人:【刘张裕】

报告题目:【Open CoScientist Agents:综合多智能体科学发现系统】

点评老师的意见与建议:

1、多智能体架构的独有性及底层原理可进一步深入解析,以明确效率提升的核心组件与协作机制。

2、建议结合具体应用实例,通过实际验证将项目核心功能与价值具象化,使讲解更直观易懂。

3、竞品分析可强化对比逻辑,如补充项目在安全性等维度的优势支撑,清晰阐释选型的合理性

第三组

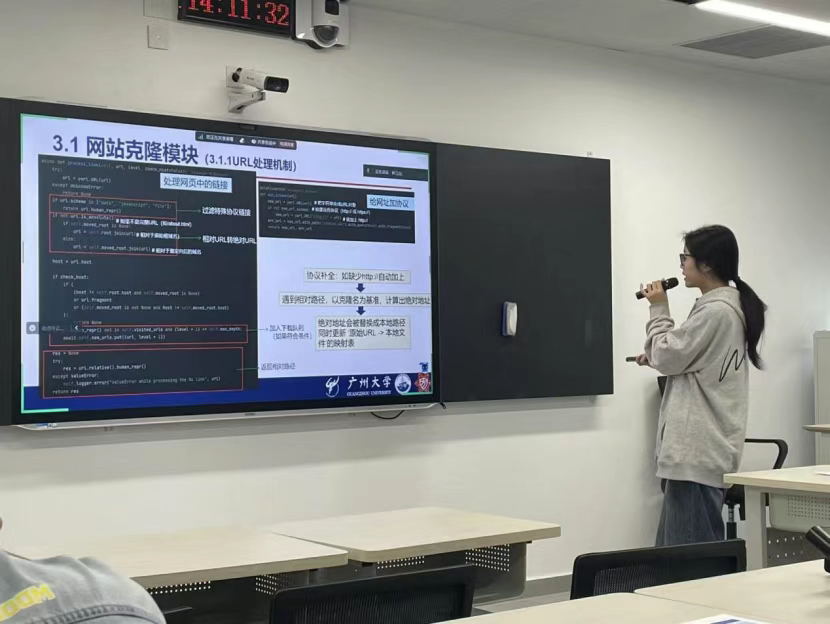

第一位报告人:【焦雅琦】

报告题目:【SNARE:超级下一代主动反应式蜜罐】

点评老师的意见与建议:

1、建议深化攻击检测引擎的规则与实现分析,通过实际案例解析SQL注入等检测逻辑,提升技术理解深度。

2、演示环节可增加对比实验,如测试系统对不同攻击的响应,直观验证其能力与局限,强化论证效果。

3、关注企业级部署中的性能与扩展性挑战,探索检测规则优化与AI融合,提升系统实战适应性。

4、拓展多协议蜜罐技术学习,如SSH、FTP等协议解析,构建更全面的主动防御知识体系。

第二位报告人:【刘国庆】

报告题目:【mirai僵尸网络探索研究】点评老师的意见与建议:

1、特征区分能力仍有进一步细化空间

当前所采用的分析特征在描述恶意行为模式方面具有一定合理性,但其中部分特征更偏向通用攻击技巧,家族指向性相对有限。若能结合 Mirai 演化路径进一步细化特征层级,判别效果可能更为稳健。

2、P2P 架构选择的目标动机尚需强化说明

在讨论是否采用 P2P 架构时,当前分析更多聚焦于技术实现形式,而对其服务的整体目标阐述略显不足。若能从传播效率、抗封锁性或控制需求等高层目标出发,逻辑会更加完整。

3、攻击触发时序与控制机制有待进一步展开

在假设 P2P 架构成立的前提下,攻击行为如何在特定时间点被可靠触发仍值得深入讨论。若能补充对指令传播、同步机制或时序控制策略的分析,将有助于增强整体可行性。

4、整体讲解结构与技术深度仍有提升空间

整体内容在局部模块上已有较清晰的讲解,尤其是连接关系部分较为完整,但高层主线略显隐含。若能按子步骤组织内容,并在关键技术点适当下钻,整体连贯性将进一步增强。

第四组

第一位报告人:【吴杰霖】

报告题目:【KPOT木马分析】

点评老师的意见与建议:

1、报告中代码部分比较少,对于木马的代码部分讲解比较少。

2、关于木马提的两个问题提的比较好。

3、报告关于代码讲解比较简洁,工程类讲解少

4、希望以后做PPT认真上心一点。

第二位报告人:【吴俊霖】

报告题目:【Suricata:基于网络流量实时威胁监测】

点评老师的意见与建议:

1、你对网络协议栈的包头可以了解更加详细一点,此外实验部分还可以进行难度更大一点的测试,体现suricata的优势。

2、可以讲一下为什么suricata多线程比别的好,其他的为什么只能是单线程,或者说多线程实现起来难度为什么很大。

3、实验部分可以不只是放一些测试,还可以加入一些量化标准,比如说准确度如何,防御成功的概率如何等等。

第五组

第一位报告人:【郭子晖】

报告题目:【PremSQL】

点评老师的意见与建议:

1、企业导师认为整体内容比较完善,但是在“源码分析”部分比较粗糙,要把模块讲得更精细,模块之间的联动、调用关系要说清楚。

2、副点评王志刚老师认为优点在于完成了部署,缺点在于没有对源码进行细致深入的分析,希望下次能继续改进。

第二位报告人:【楚文龙】

报告题目:【Mythril:基于符号执行的EVM字节码安全性分析工具】

点评老师的意见与建议:

1、使用轻量级路径检测算法可能会影响找出罕见路径漏洞的优势。

2、针对于误报,在输出报告后优先验证高中危风险漏洞,再结合其他工具进行判断。

3、开发需掌握专业知识、熟悉框架;审计要熟悉常见的漏洞及其修复方法,掌握自动化和手动审计。

第六组

第一位报告人:【汤磊平】

报告题目:【ISF: 工业控制系统漏洞利用框架】

点评老师的意见与建议:

1、项目聚焦工控系统漏洞利用场景,针对性强,模块化设计与协议支持贴合实际需求,具有较好的研究与应用价值。

2、源码分析与演示流程清晰,对漏洞原理及利用逻辑的拆解到位,有助于理解工控协议安全风险。

3、建议补充最新工控协议漏洞案例,适配 Python 3 生态,提升框架兼容性与实际部署可用性。

4、可强化防御侧应用延伸,增加基于框架的风险防护方案建议,拓展研究的实践指导意义。

第二位报告人:【易子文】

报告题目:【Adversarial Attacks Pytorch基于Pytorch的对抗性攻击库】

点评老师的意见与建议:

1、这个库简洁易用,有新的对抗攻击算法可以轻松地用这个库实现。

2、这个库是用Pytorch实现的,对抗性攻击相关的库还有ART等,其中的有些库可以支持机器学习、深度学习其他框架,没有必要非要把这个库迁移到别的框架上,可以换一个支持其他框架的库。

3、画流程图最好从输入开始画,实验部分最好把参数设置以及迭代次数写出来。

第七组

第一位报告人:【黄宏昆】

报告题目:【LangChain用于钓鱼邮件检测】

点评老师的意见与建议:

1、大语言模型为什么能检测钓鱼邮件?对钓鱼邮件正文内容检测的原理是什么?你是否对比过正常邮件和钓鱼邮件的区别。

2、实际生产环境中钓鱼邮件检测的一个大挑战是模型部署和并发性问题:不同厂家的芯片显存不同、有时单卡能解决有时就需要多卡并行。几万封邮件的检测需要解决一定的并发性问题。

3、检测的反馈一般是人工处理,常见两种处理方式:数据污染和prompt优化。将反馈邮件的发件人等结构信息进行一定污染重新训练,往往取得很好的效果。DAG模式和chat模式的prompt优化也有一定的效果。

第二位报告人:【徐展】

报告题目:【LLM API应用于数据安全数据分类分级】

点评老师的意见与建议:

1、大模型在这个项目发挥了什么作用。

2、与大模型交互要考虑安全问题。

至此,本期演武堂圆满结束。

整理:王烨 卫凯峰 孙维政 戴楠俊 骆俊杰 田梓汎 李茂

校对:王乐老师 鲁辉老师

责任编辑:鲁辉老师